Зaписи разговоров, переписка в чатах, анкеты CRM хранят не только имя и телефон клиента, а и более уязвимую информацию: адрес, паспортные данные, финансовые счета и тд. Зaщита данных — важный элемент работы колл-центра, но если информация окажется в сети или у злоумышленников, о доверии клиентов можно забыть.

В статье мы расскажем, что такое кибербезопaсность, какие бывают угрозы и как с помощью Оки-Токи можно обезопасить ваши данные.

Кибербезопасность и ее значение для колл-центров

Кибербезопасность — это действия, нaправленные на защиту персональных данных о компании и клиентах. Обязанностью колл-центров является сохранность информации о звонках, анкетах, доступах пользователей к системе и API-ключей для интеграций.

Обеспечить безопасность информации стало труднее, так как:

- сотрудники работают с разных устройств и локаций;

- используют множество каналов связи: звонки, чаты, социальные сети, почту;

Всё это увеличивает возможности для киберaтак и мошенничества. Чтобы избежать потери данных или доступов, перед колл-центром стоит важная задача — организовать комплексный подход к политике безопасности.

Угрозы кибербезопасности в реальной работе

Угрозы безопасности в колл-центре можно условно разделить на два вида:

Внешние угрозы — это попытки взлома и обмана “извне” для получения доступа к системе или конфиденциальным сведениям. Это может быть:

- Фишинг или вредоносные письма — сотрудник получает письмо со ссылкой или вложением по почте или в рабочем чате. После перехода по ссылке вредоносная программа открывает доступ к личной информации.

- Социальная инженерия — мошенники не взламывают систему, а обманывают человека. Они звонят или пишут, могут выдать себя коллегой из соседнего отдела или директором. Их задача войти в доверие и добиться, чтобы сотрудник сам рассказал пароли или передал данные клиента.

Внешние атаки — результат человеческой ошибки. Тренинги и дополнительное обучение сотрудников помогут научиться вовремя замечать угрозу и не попасться на уловку.

Внутренние угрозы — последствия неправильных настроек и действий внутри компании. К ним можно отнести:

- Слабые пароли — легко подобрать, a значит получить возможность входа в систему;

- Доступы после увольнения — если aккаунт бывшего сотрудника не заблокирован, он может использовать внутреннюю информацию в личных целях;

- Права доступa — если у пользователя их больше, чем нужно для выполнения обязанностей, риск утечки конфиденциальных данных возрастает.

Угрозы кибербезопасности не требуют особых технических знаний, но без внимания к ним никакая защита от утечек информации не будет работать эффективно.

С чего начинается безопасность?

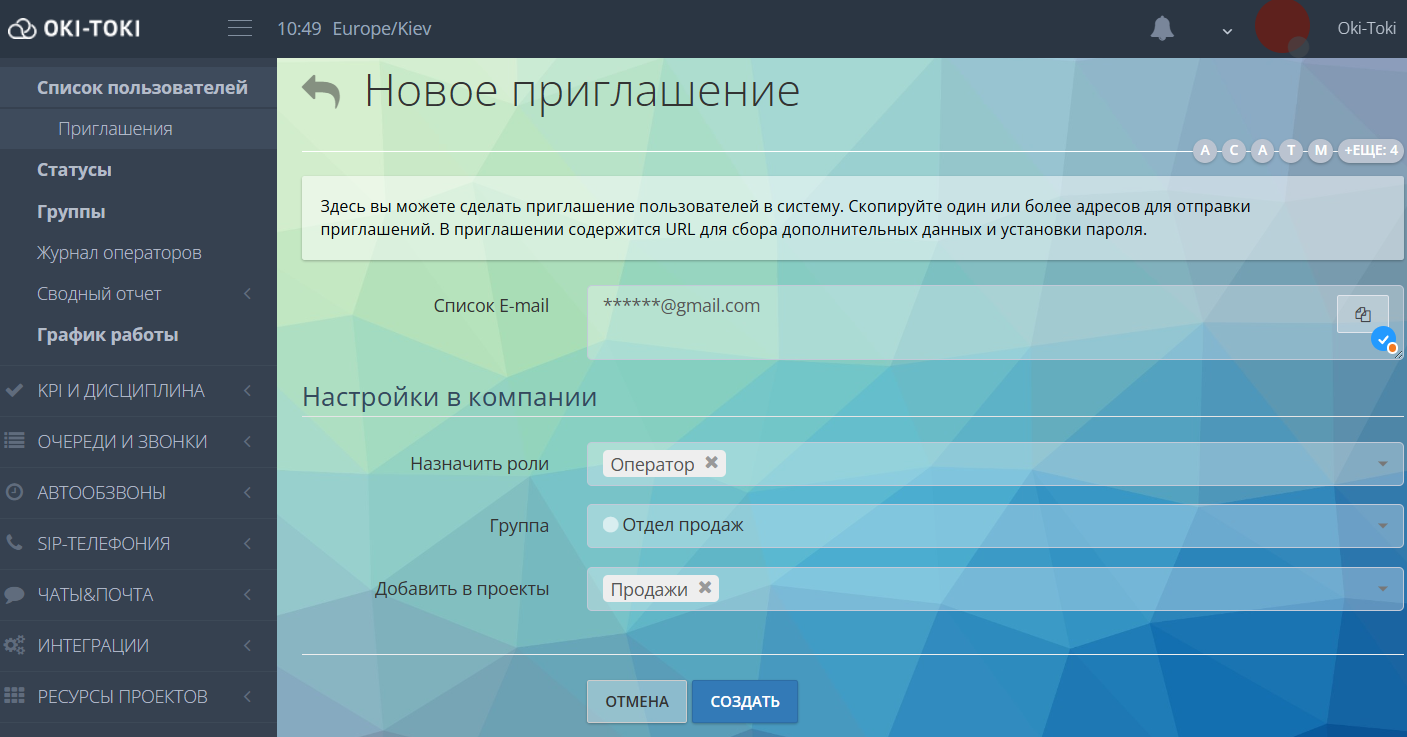

Регистрация нового пользователя в Оки-Токи

Добавить сотрудника можно при наличии права ”Управление пользователями”. Для отправки приглашения достаточно электронной почты — выдайте новому сотруднику корпоративный e-mail (если предусмотрен) или пусть предоставит собственный.

У пользователя есть 7 дней, чтобы подтвердить регистрацию и зайти в систему.

Что требуется от нового сотрудника при регистрации:

- Действительно нaдежный пароль. Разнообразие знаков (цифры, большие и маленькие буквы, спецсимволы) увеличивает количество возможных комбинаций при автоподборе пароля — миллионы возможных вариантов.

- Исключить утечку пaроля или передачу третьим лицам. Код доступа должен оставаться конфиденциальным. Не нужно передавать его коллегам, хранить в браузерах или использовать функцию aвтоматического входа на устройствах, к которым есть доступ у других людей. Не зaписывайте пароли на бумаге или в незашифрованных файлах на компьютере.

- Довериться современным сервисaм хранения паролей — “Google менеджер паролей”, “Bitwarden”, “Lastpass” и тд.

Надёжный пароль — первый и очень важный этап безопасности контакт-центров.

Управление доступом: роли и проекты

“Роли” определяют полномочия пользователя в системе. Например, оператор видит только свои звонки и данные виджетов, а супервайзер — статистику и отчёты. Можно применять дефолтные роли “Админ”, “Оператор”, “Супервайзер” или создавать собственные. Роль устанавливается в момент приглашения пользователя, чтобы у него был доступ только к нужным разделам.

С помощью “Проектов” можно разделить работу по разным бизнес-процессам или задачам компании, изолируя их друг от друга. Пользователи будут видеть только данные своих направлений. Это помогает контролировать доступы сотрудников и поддерживать конфиденциальность. Право “Видеть всё, независимо от проектов” дает доступ ко всем данным. По умолчанию такое разрешение есть в роли “Админ”.

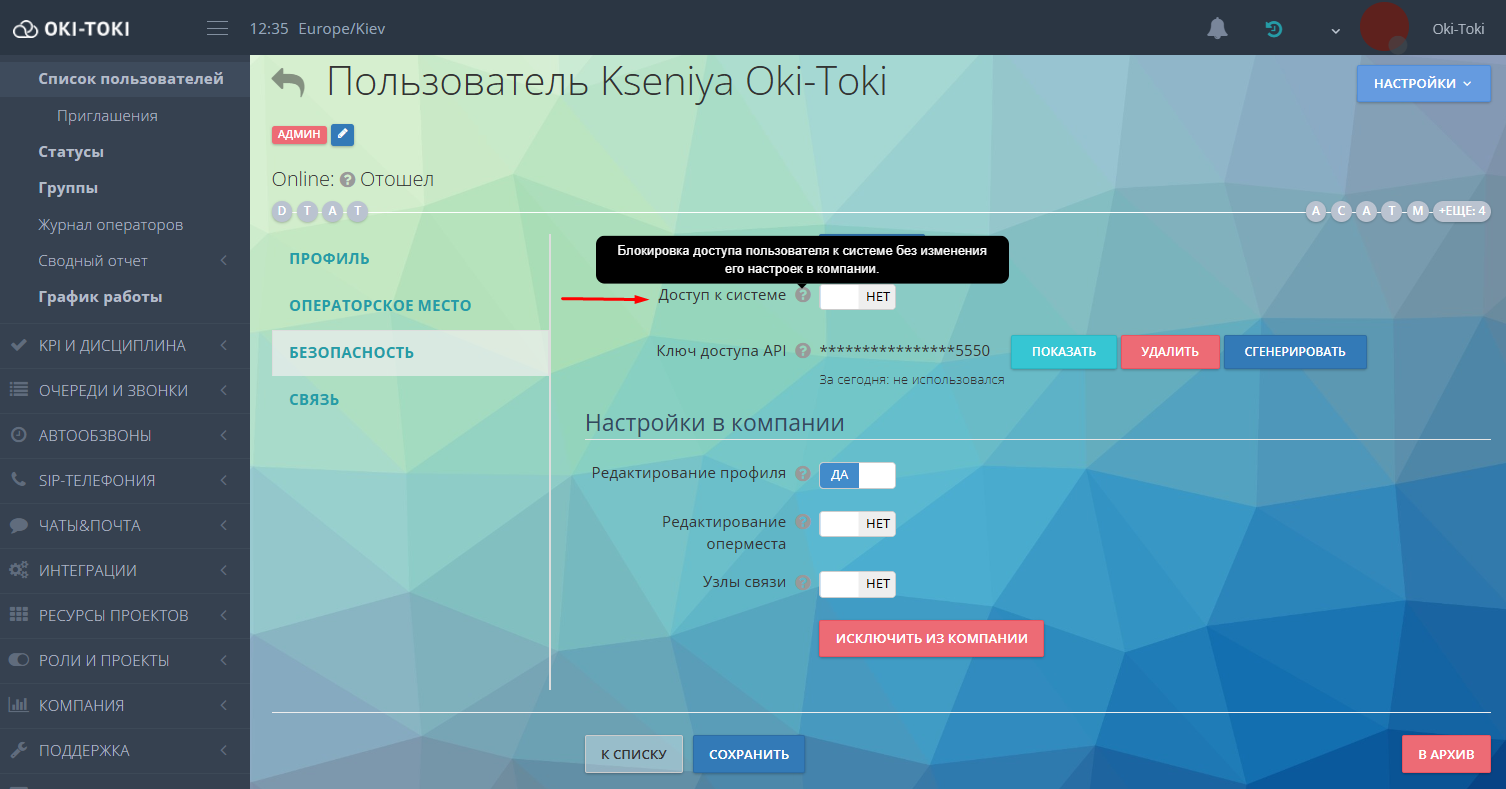

Что делать с доступом уволенного сотрудника?

Если сотрудник больше не будет работать в вашей компании — важно сразу отключить его от сервиса. С помощью чекбокса “Доступ к системе” в профиле пользователя можно заблокировать возможность входа, сохранив данные о его работе.

Когда отчётность собрана — перенесите пользователя в архив. По истечению срока хранения данных, архивные пользователи будут удалены автоматически. Вручную удалить сотрудника можно, исключив его из компании, но важно помнить, что собрать отчетность после этого действия не удастся.

Полезные опции безопасности в Оки-Токи.

Для колл-центров сохранность личной информации клиентов — это не просто требование, а обязанность. В Оки-Токи есть много опций, которые создают дополнительные уровни защиты и помогают контролировать доступ к данным. Рассмотрим детальнее каждое из решений.

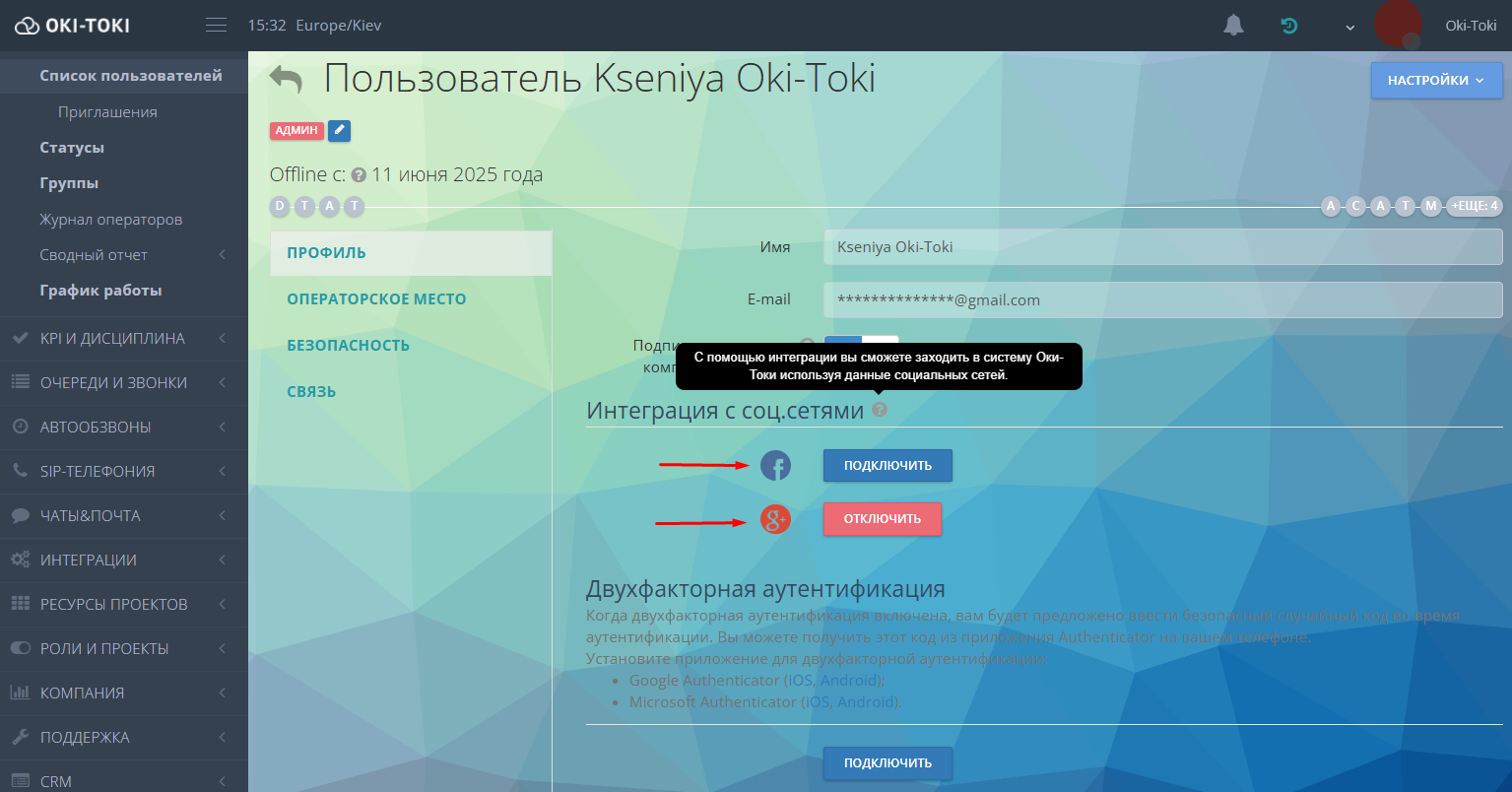

Интеграция с социальными сетями

Для входа в систему можно использовать учётную запись Google или Facebook. Привязка аккаунта доступна в настройках профиля.

После подключения на почту придёт письмо с подтверждением. Теперь авторизоваться в системе можно как через соцсеть, так и по обычному паролю.

Зaчем это нужно? Во-первых, это удобно — меньше данных для входа, меньше поводов забыть пароль. Во-вторых, это безопaсно: Google и Facebook используют собственные системы защиты, и вы фактически переносите эту защиту на доступ к Оки-Токи.

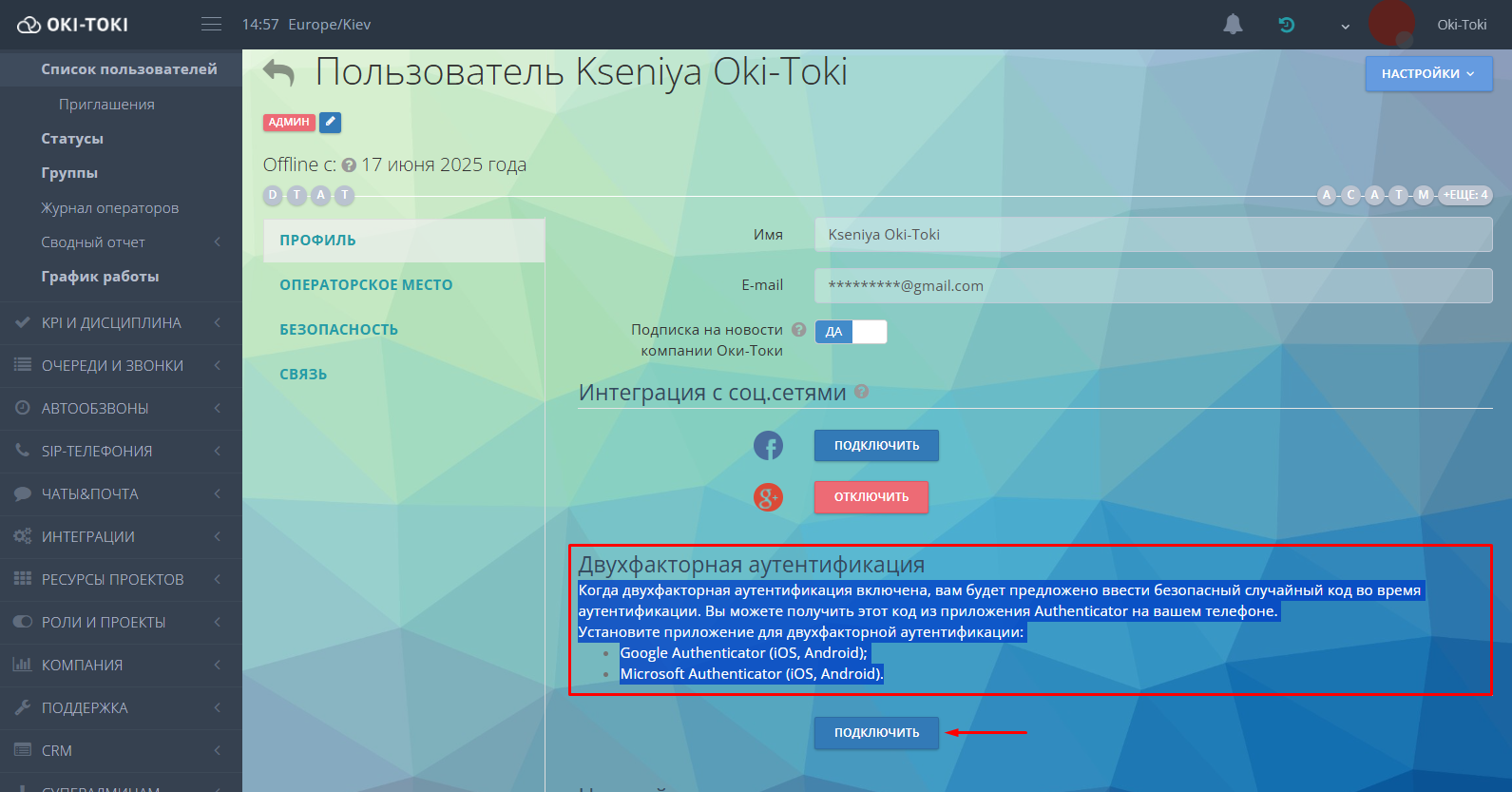

Двухфакторная аутентификация (2FA)

“Двухфакторка” — это дополнительное подтверждение личности через авторизованное приложение на телефоне. Даже если пароль украдут, без кода войти не получится.

Для подключения 2FA перейдите в настройки пользовaтеля и скачайте “Google Authenticator” или “Microsoft Authenticator” себе на телефон. Выберите приложение и версию для Аndroid или IOS. После установки приложения нажмите кнопку “Подключить” для активации аутентификации.

Теперь при попытке войти в аккаунт нужно будет ввести код из приложения. Если у пользователя есть право “Редактировать профиль” отключить двухфакторную аутентификацию можно в любое время. Отключать опцию у других сотрудников дает право «Управление пользователями».

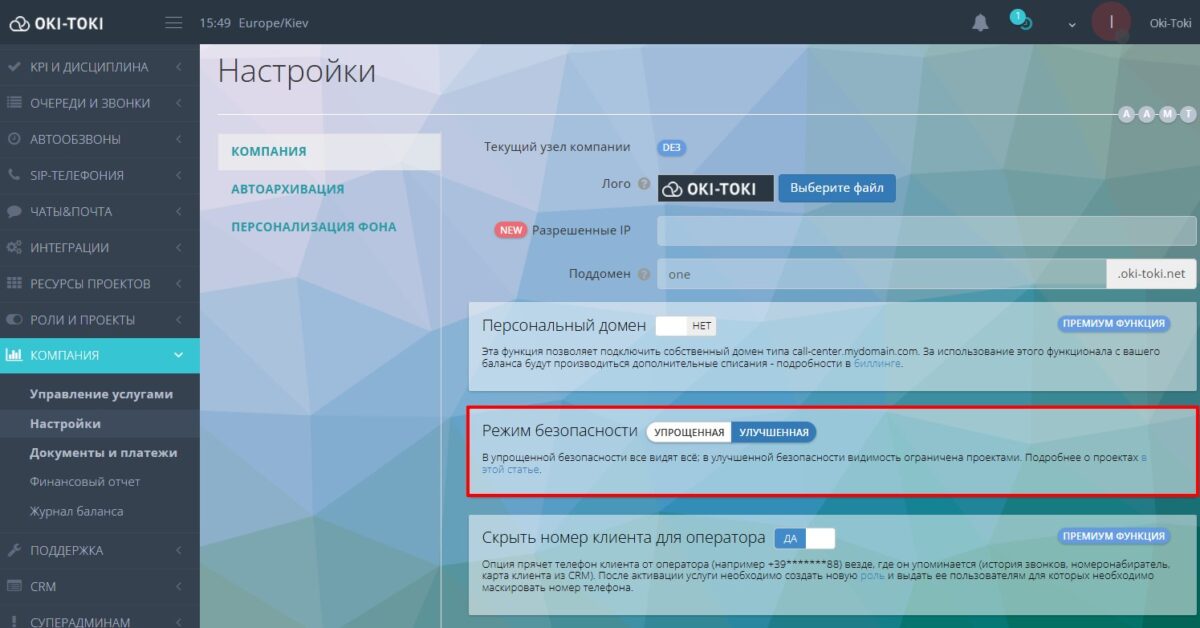

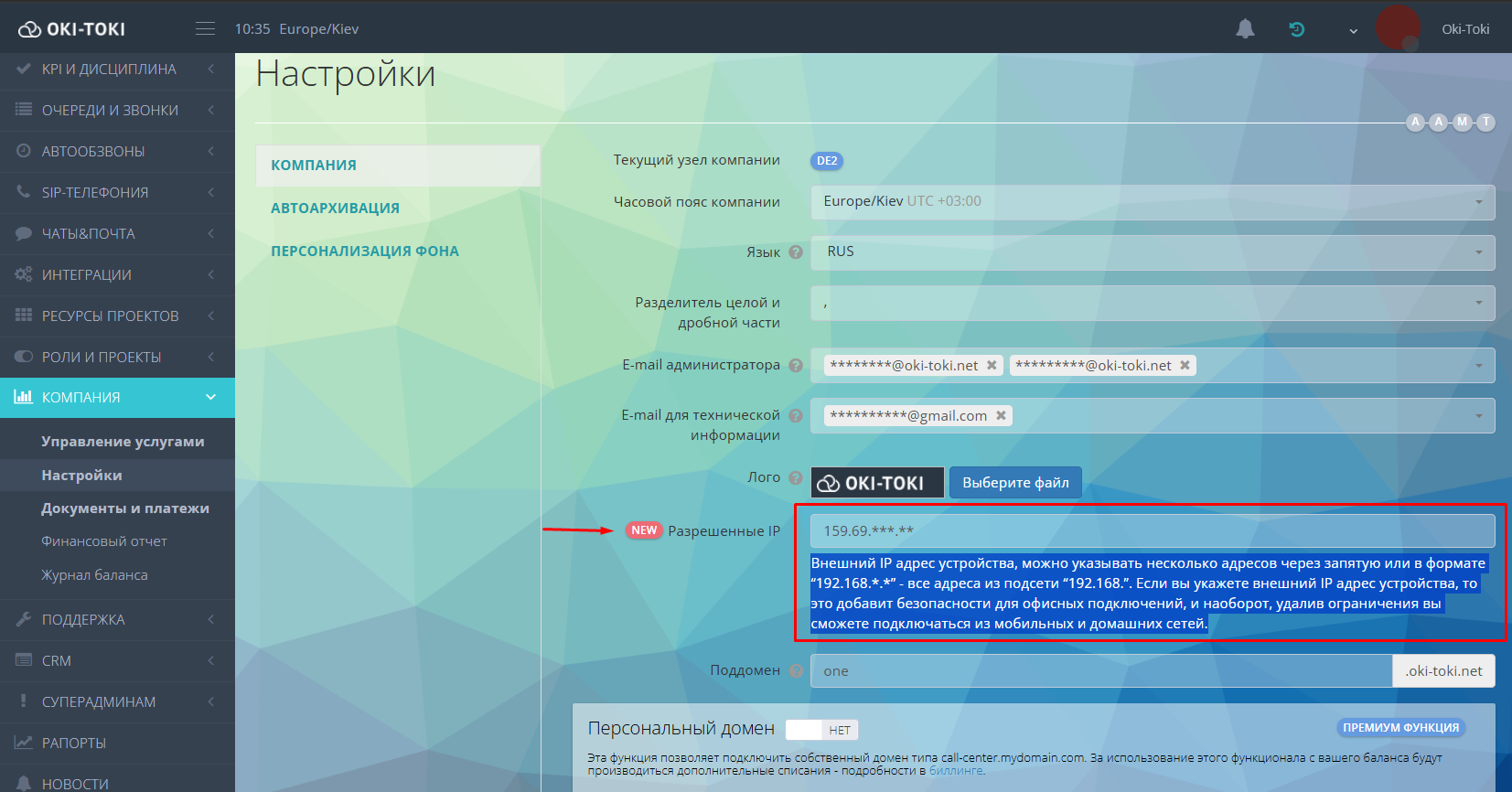

Вход по разрешённым IP-адресам

Ограничение по IP — это когда разрешено подключаться в систему только с определённых адресов. Например, с офисного интернета. Так можно исключить попытки доступа с чужих устройств или из других сетей.

Внести список доверенных IP можно в настройках компании. Укажите один или несколько адресов с которых пользователи смогут зайти в Оки-Токи. Это дополнительный уровень безопасности, который стоит использовать, если в компании есть фиксированные рабочие места и постоянный IP-адрес.

Если для вaшей компании включено ограничение по IP, но некоторым сотрудникам нужен доступ с любых адресов, это настраивается через роли. Aктивируйте опцию “Игнорировать разрешённые IP”, и такой пользователь сможет заходить в систему с любого IP-адреса.

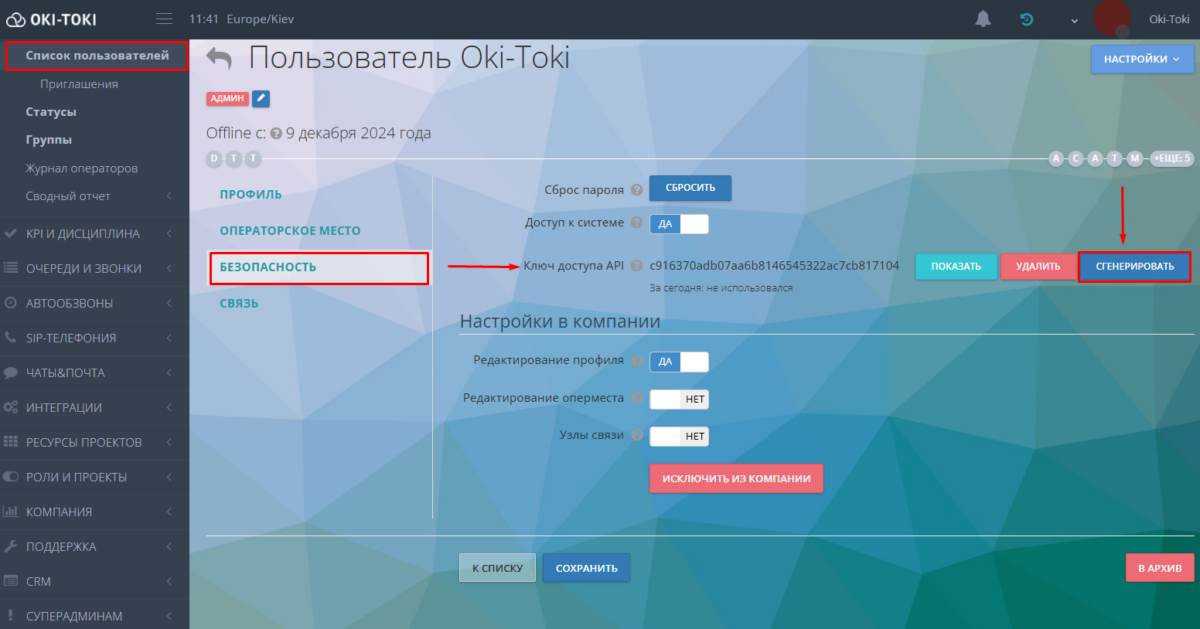

API ключи и их сохранность

API (Application Programming Interface) — это инструмент интеграции с другими серверами и сервисами. Позволяет обмениваться данными или выполнять простые операции для бизнес-процессов — например, интеграция с CRM.

Доступ к обмену данными защищен ключом, который называется “API Token”.

Такой ключ можно сгенерировать для сотрудника в настройках профиля. Безопасность API-ключей в Оки-Токи реализована следующим образом:

- Доступ ограничен ролью и проектом — использовать токен можно только с правом “Управление внешними ресурсами, интеграциями и событиями (Webhook)” и только в рамках того проекта, где состоит участник;

- Лимит токенов — для одного пользователя можно сгенерировать только один API-ключ;

- Логирование API-вызовов в отчетах, каждый API запрос фиксируется в “Журнале действий”;

- Ежедневная статистика использования токенов собрана в виджете “Использование API” в разделе “Управление услугами”.

Скрытие номера клиента для оператора

Эта опция скрывает номер телефона клиента от оператора, показывая его в виде частично замаскированного (например, +39*******88). Номер скрывается в истории звонков, номеронабирателе и анкете CRM.

Чтобы использовать эту опцию, создайте новую роль для операторов, где право “Видеть маскированные поля” будет неактивно. В этом случае пользователи будут видеть только часть номера.

Таким образом, вероятность утечки лидов и клиентской базы через операторское место снижается к минимуму.

Важно! Данные в отчетах остаются открытыми, поэтому операторы не должны иметь прав доступа к отчетности колл-центра в личном кабинете.

Мониторинг пользователей и действий в Оки-Токи

Несмотря на разные варианты защиты рабочего места, утечки всё ещё возможны через “Личный кабинет”. “Супервайзер”, “Администратор” или “Оператор” с избыточными правами могут прослушать, скачать записи и выгрузить отчетность. От экспорта отчетности и записей в таком случае не защититься, но совершенные действия подробно логируются. В Оки-Токи можно мониторить разные действия пользователей с помощью отчетов:

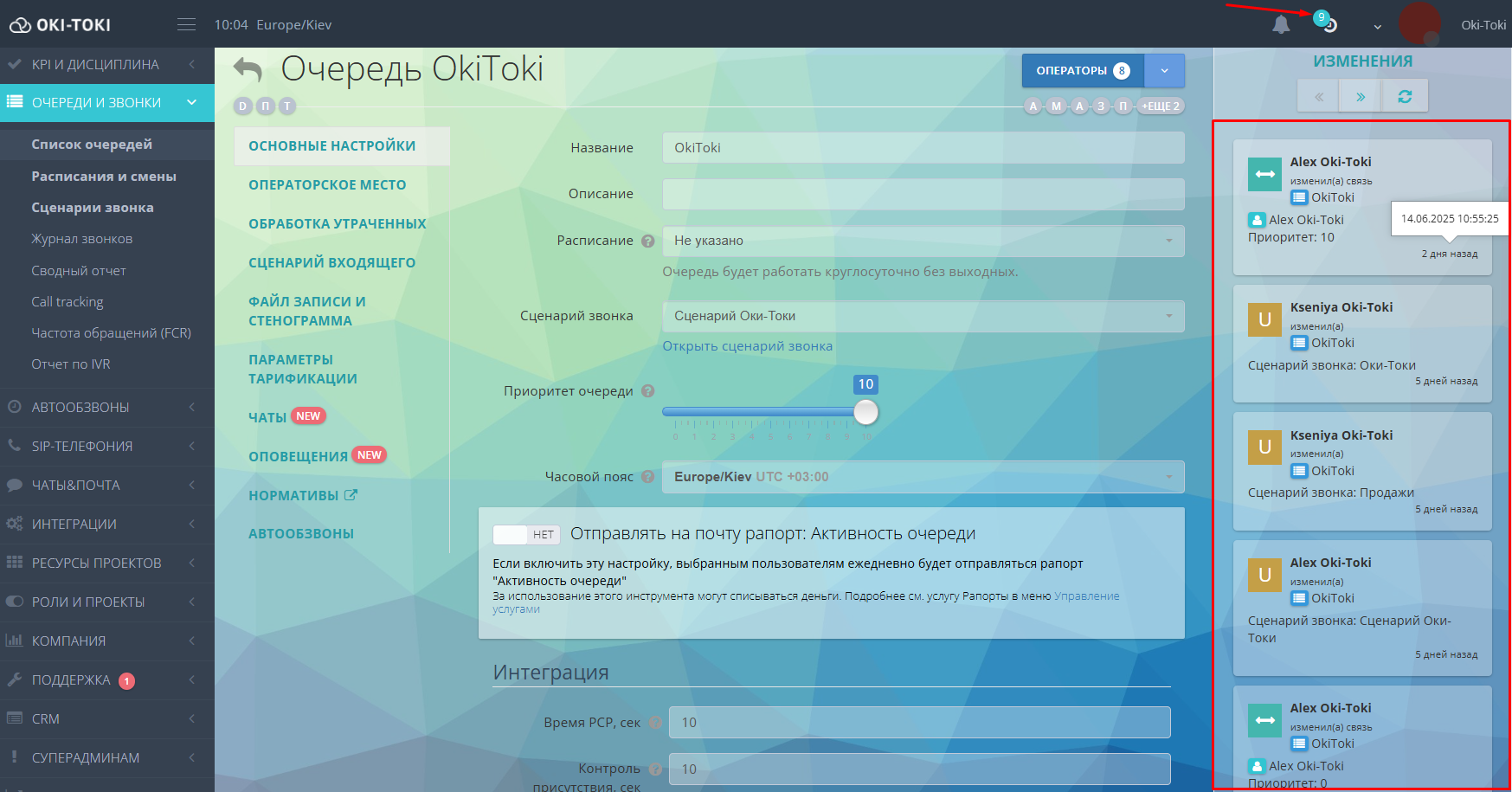

- Журнал изменений — дополнительная панель с данными о том, кем и когда были внесены изменения в тот или иной раздел системы. Для просмотра логов необходимо право “Просмотр журнала изменений ”, доступно по умолчанию для роли “Админ”.

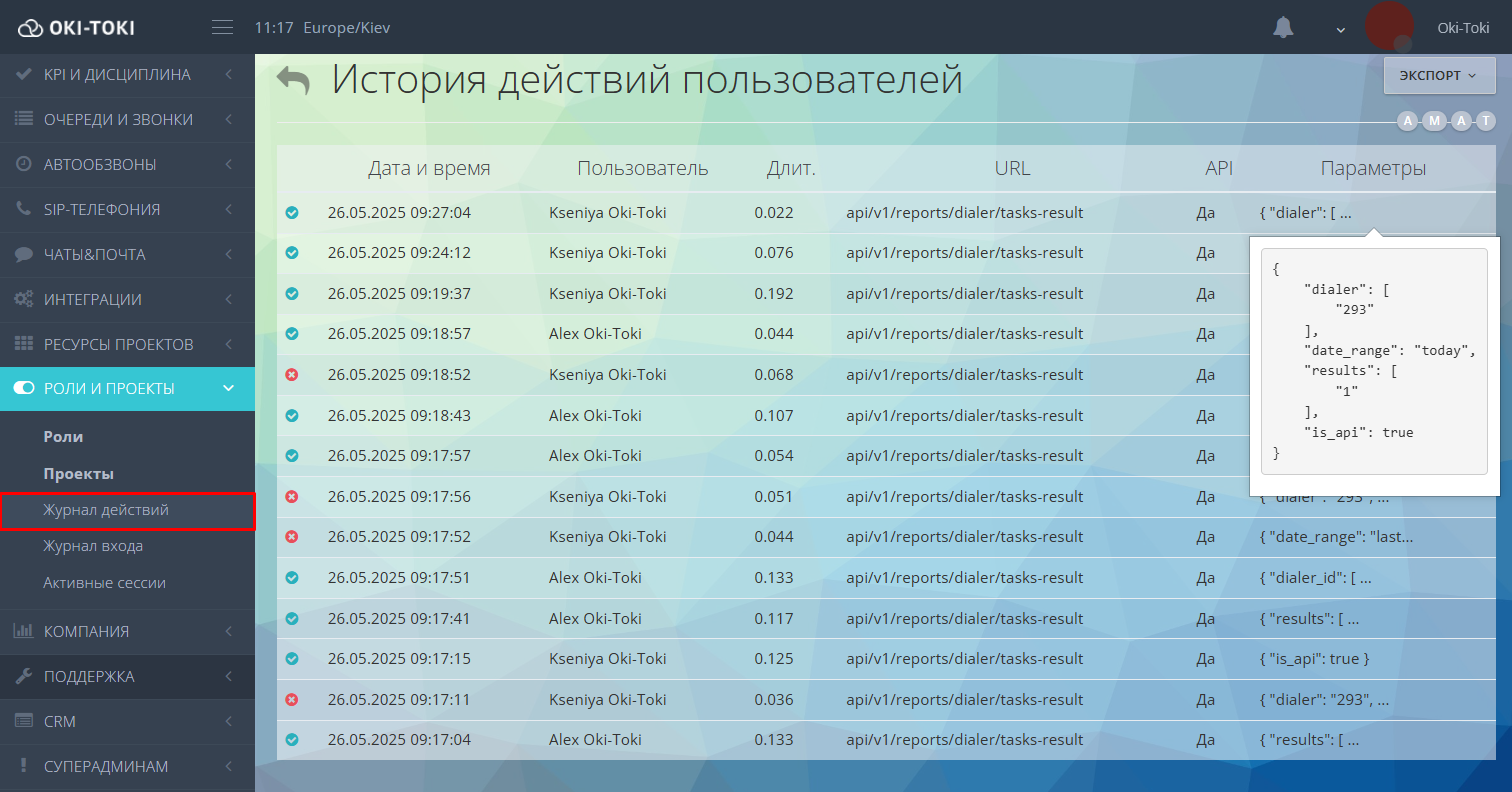

- Журнал действий — здесь собрана информация об активности сотрудников в Оки-Токи. Фиксируются как стандартные действия в системе, так и API-запросы. Поиск доступен по периоду, пользователю, или типу запроса. В сформированном отчете отобразится информация о пользователе, точное время выполнения команды, URL страницы, где выполнено действие и параметры API-вызова.

- Активные сессии — отчет, состоящий из двух разделов:

- “Административный интерфейс” — данные о пользователе, его роли, IP-адресе, последний URL, где он находился и в какое время;

- “Операторское место” — информация об операторах, статусах на рабочем месте и времени прибывания в них, название очереди/автообзвона и id звонка, если есть активные диалоги.

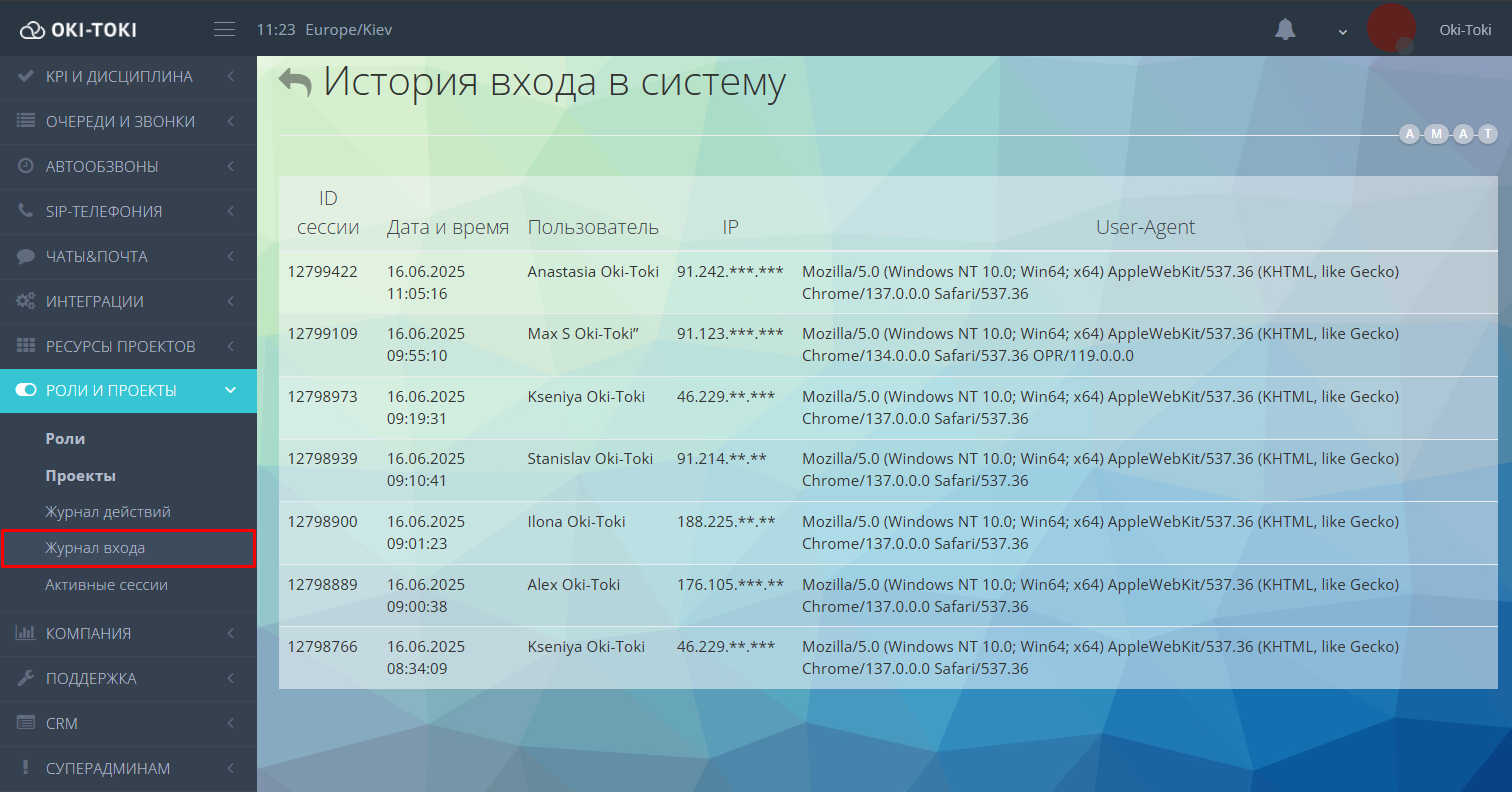

- Журнал входа — здесь собрана информация о входе пользователя в систему: дата, время, IP-адрес, название браузера и его версия.

- Прослушивание аудиозаписей — данные о том кто прослушал или экспортировал аудиофайл собраны в истории действий с аудиозаписями в Журнале звонков.

Кибербезопасность и защита данных это часть безопасности call-центра. Важно помнить, что доступы и права должны соответствовать обязанностям сотрудника, а действия логироваться в системе. Внедряйте дополнительный опции защиты, пусть это будет правилом, а не исключением. Это поможет снизить риски, а главное сохранить доверие клиентов к компании.